Wykrywanie podsłuchu w domu i biurze

Wykrywanie podsłuchu przeprowadzamy na terenie całego kraju. Czynności wykonuje zespół specjalistów z wieloletnim doświadczeniem. Do grona naszych klientów należą instytucje państwowe, firmy oraz osoby prywatne.

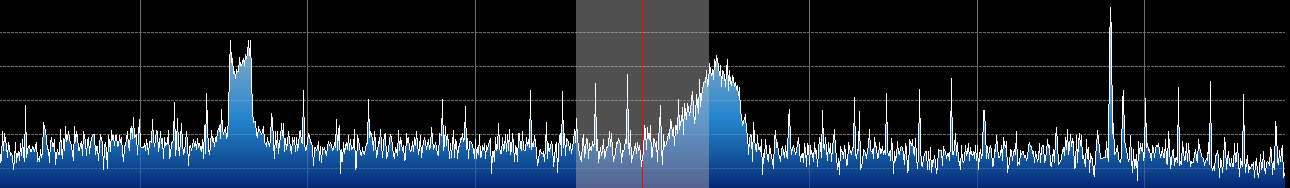

Pomiary wykonujemy analizatorem widma Oscor Green. Urządzenie to pozwala na realizację szeregu procedur umożliwiających szybkie i skuteczne wykrycie i zlokalizowanie podsłuchu. Podstawową procedurą do wykrywania podsłuchu jest analiza tła. Procedura ta polega na wczytaniu w pamięć Oscora tła elektromagnetycznego z każdego badanego pomieszczenia. Połączenie wszystkich pomiarów z badanych pomieszczeń w jednym pliku umożliwia wyodrębnienie niebezpiecznego sygnału.

Wykrywanie podsłuchu wykonywane jest z wykorzystaniem stymulacji akustycznej wymuszającej pracę nadajników podsłuchowych uśpionych lub będących w modzie czuwania.

Przed podjęciem decyzji o wykrywaniu podsłuchu należy wykonać weryfikację potencjalnego wykonawcy.

Prezentujemy sprzęt oraz procedury stosowane przy wykrywaniu podsłuchu

Podstawową procedurą wykorzystywaną do wykrywania podsłuchu z użyciem analizatora OSCOR jest analiza tła. Polega ona na skanowaniu przestrzeni elektromagnetycznej w każdym z badanych pomieszczeń A, B, C. Następnie wyniki tych pomiarów są wyświetlane na jednym ekranie. Zdjęcie obok pokazuje wykrycie podsłuchu w badanych pomieszczeniach. W każdym z nich wykryta nośna sygnału ma inną moc. Nadajnik podsłuchowy znajduje się w pomieszczeniu C. W tej lokalizacji pracuje nadajnik na częstotliwości 170.245138 MHz. Najwyższa moc przechwyconego sygnały świadczy o bliskości poszukiwanego nadajnika podsłuchowego. W pomieszczeniach A, B, C możemy wykonać demodulacje i ocenić akustyczny poziom sygnału. Opisana metoda dotyczy transmisji analogowych w modulacjach FM, WFM, AM. Następnie używając ręcznej sądy OSCORA można dokładnie zlokalizować położenie nadajnika podsłuchowego. Na tym etapie można także wykorzystać ręczny analizator Spectran 5 z kierunkową antena typy HyperLOG 30100.

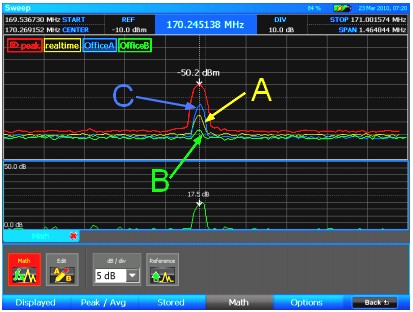

Wykrywanie podsłuchu wykonujemy także analizatorem OSCOR 5000 E

W trakcie wykrywania podsłuchu posługujemy się także starszą wersją analizatora OSCOR 5000 E. Wykorzystujemy to urządzenie do automatycznego skanowania transmisji analogowych w modulacji FM, WFM, AM w zakresie do 3000 MHz. Przy odpowiednim zaprogramowaniu OSCORA uzyskujemy wyselekcjonowane sygnały na krytycznym poziomie zagrożenia. Sygnały te są oznaczone cyfrą „5” i podlegają procedurze „ręcznego” sprawdzenia zbocza nośnej pod kątem modulacji sygnałem akustycznym. Modulacja zbocza nośnej jednoznacznie wskazuje na fakt istnienia mikrofonu wykrytego nadajnika podsłuchowego w badanej przestrzeni akustycznej.

Wykrywanie podsłuchu analizatorem SPECTRAN 5

Świetnym uzupełnieniem analizatora OSCOR GREEN jest ręczny analizator widma Spektran 5 z kierunkową anteną typy HyperLOG 30100. Umożliwia ona wykrywanie podsłuchów pracujących w zakresie do 12 GHz. Spektran 5 zapewnia wykrywanie podsłuchu ze stu procentową skutecznością.

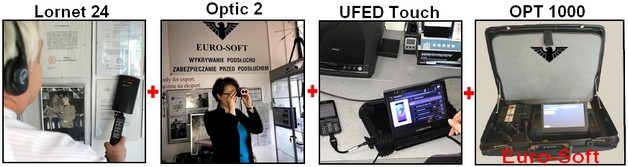

Lokalizacja podsłuchu detektorem złącz nieliniowych Lornet 24

Nieodzownym elementem bazy sprzętowej jest Detektor Złącz Nieliniowych, czyli wykrywacz podsłuchów pasywnych, niebędących źródłem promieniowania elektromagnetycznego takich jak dyktafony lub kamery przewodowe. Obecnie posługujemy się Detektorem Lornet 24. Wykrywanie podsłuchu Warszawa z użyciem detektora złącz nieliniowych jest czasochłonne i wymaga dużej dokładności.

Wykrywanie kamer przyrządem OPTIC-2

Przyrząd OPTIC-2 przeznaczony jest do wyszukiwania podsłuchów w postaci kamer przewodowych i bezprzewodowych. Urządzenie pozwala na lokalizację kamer z odległości do 50 m. Kąt widzenia OPTIC-2 to 7,5 st., powiększenie obrazu 6,5x. Skuteczność działania tego urządzenia wynosi 100%.

Wykrywanie podsłuchu kamerą termowizyjną

Uzupełnienie sprzętowe to kamera termowizyjna, pozwa lająca na wykrycie podsłuchu bezpośrednio lub wykrycie przewodów zasilających nadajnik podsłuchowy. Wykrywanie podsłuchu z użyciem termowizji praktycznie sprowadza się do analizy kolorów obrazu na ekranie. Każdy przewodnik lub układ elektroniczny, w którym płynie prąd, ma podniesioną temperaturę w stosunku do tła. Wykrywanie podsłuchu Warszawa wykonywane jest w takich miejscach jak: kontakty 230V, przedłużacze, okablowania prądowe.

lająca na wykrycie podsłuchu bezpośrednio lub wykrycie przewodów zasilających nadajnik podsłuchowy. Wykrywanie podsłuchu z użyciem termowizji praktycznie sprowadza się do analizy kolorów obrazu na ekranie. Każdy przewodnik lub układ elektroniczny, w którym płynie prąd, ma podniesioną temperaturę w stosunku do tła. Wykrywanie podsłuchu Warszawa wykonywane jest w takich miejscach jak: kontakty 230V, przedłużacze, okablowania prądowe.

Skuteczne wyszukiwanie podsłuchu

Rozwój nowoczesnych technologii i miniaturyzacja komponentów elektronicznych sprawiły, że urządzenia podsłuchowe są coraz mniejsze, a zarazem precyzyjne w działaniu. Niewielkie wymiary pozwalają na ich ukrycie w praktycznie dowolnym miejscu w kilka sekund. Do skutecznego wykrycia podsłuchu lub ukrytego sprzętu rejestrującego mowę nie wystarczy już zwykły detektor obsługiwany przez niewykwalifikowanego pracownika. Innowacyjność w obszarze stwarza konieczność zbudowania interdyscyplinarnego zespołu specjalistów.

W naszej kadrze znajdują się zarówno technicy śledczy, jak i elektronicy, teleinformatycy, a nawet fizycy oraz eksperci w dziedzinie anten, urządzeń radiowych oraz propagacji fal elektromagnetycznych. Sprawdzanie podsłuchu przez nas jest bardzo szybkie i skuteczne. Jesteśmy wyposażeni w profesjonalny sprzęt inspekcyjny, dzięki któremu możemy w kilka chwil zlokalizować pluskwy elektroniczne ukryte w najbardziej niedostępnych miejscach. Możemy również wykryć i usunąć mikrofony wykorzystujące technikę światłowodową.

Wykrywanie podsłuchu Warszawa

Działania naszego zespołu nie ograniczają się jedynie do wykorzystania specjalnych urządzeń detekcyjnych. Wykrywanie podsłuchu w Warszawie realizujemy również z użyciem wyrafinowanych technik wywiadowczych, wykonując wywiad środowiskowy. Po wstępny rozpoznaniu robimy analizę spektralną w szerokim widmie częstotliwości (do kilkudziesięciu GHz). Jednocześnie technicy przeprowadzają manualne i organoleptyczne poszukiwania śladów charakterystycznych dla montażu urządzeń podsłuchowych.

Elementem naszych badań jest również skontrolowanie pomieszczeń sąsiadujących z badanym wnętrzem. Bez dostępu do nich kontrola będzie nieefektywna. Z tego powodu konieczne jest udostępnienie wszystkich pokoi i sal w domu lub biurze do pomiarów. Nie należy również zapominać, że w dobie powszechnego dostępu do urządzeń mobilnych, warto zbadać telefony komórkowe, tablety oraz laptopy. Wysoko wykwalifikowani specjaliści i służby specjalne są w stanie zamontować mikrofon nawet w smartwatchu!

Skuteczne wyszukiwanie podsłuchu

Połączenie wieloletniego doświadczenia naszych specjalistów ze stale poszerzaną wiedzą oraz doskonałej jakości sprzętem kontrolno-pomiarowym pozwala nam na szybkie i bezinwazyjne wykrycie podsłuchu w dowolnym miejscu. Gwarantujemy 100% skuteczności w dobrej cenie! Jeżeli szukasz firmy z Warszawy, która zajmuje się profesjonalną detekcją urządzeń inwigilacji akustycznej, to skorzystaj z naszej oferty już dziś! Zapewniamy pełną dyskrecję, a zarazem rzetelne i indywidualne podejście do każdego zlecenia. Zapraszamy do współpracy z nami!

Nasza baza sprzętowa wykorzystywana do wykrywania posłuchów.

Efekty naszej pracy

Sprawdzenie auta pod kątem podsłuchu

Sprawdzanie tego typu wymaga zastosowania odpowiedniego sprzętu a pomiar musi być wykonany w odpowiednich warunkach. Obecnie do podsłuchiwania rozmów z dalszej odległości stosuje sie podsłuchu GSM. Są to moduły telefonów komórkowych przystosowane do samoczynnego włączania się po wybraniu numeru karty SIM w nim zainstalowanej. Moduły te można zaprogramować odpowiednią komendą przesłaną jako wiadomość SMS tak, aby same wykonywały połączenie w momencie, gdy poziom hałasu w kabinie samochodu przekroczy 40 dB. Istnieją także na rynku podsłuchu do aut, umożliwiające prowadzenie nagrywania treści rozmów. Praktycznie wykrywanie podsłuchu w samochodzie sprowadza się do wykrycia modułu GSM.

Nagrywanie jest aktywowane stosowną komendą przesłaną jako wiadomość SMS na kartę SIM zainstalowaną w podsłuchu. Sprawdzanie auta pod kątem podsłuchu jest wykonywane w Euro-Soft, sprzętem gwarantującym stu procentową skuteczność pomiaru.

Wykonywane czynności w trakcie wykrywania zagrożeń

Oscor Green określa położenie nadajnika w konkretnym pomieszczeniu i podaje parametry takie jak częstotliwość, moc sygnału, typ modulacji sygnału. Informacje te pozwalają na bardzo selektywne – dokładne ustawienie parametrów pracy ręcznego skanera Spectran 5 z kierunkową anteną typy HyperLOG 30100, wyposażoną w wskaźnik laserowy dużej mocy.

Wykrywanie dyktafonów wykonujemy Detektorem Złącz Nieliniowych Lornet 24, wykrywanie kamer detektorem optycznym Optic 2, wykrywanie aplikacji w telefonach komórkowych wykonujemy systemem UFED 4PC, wykrywanie GPS i podsłuchu GSM wykonujemy zestawem OPT 1000.

Podstawowym urządzeniem do wykrywania podsłuchu jest analizator widma Oscor Green. Pozwala on na realizowanie najbardziej zaawansowanych procedur stosowanych przy wykrywaniu podsłuchu. Podstawową procedurą jest analiza tła nazywana często jako analiza śladu. Metoda ta polega na wykonywaniu pomiarów w różnych miejscach kontrolowanego obiektu. Połączenie wyników tych pomiarów i wyświetlenie ich na jednym ekranie daje wyraźny obraz istniejącego stanu przestrzeni elektromagnetycznej. Poniżej prezentowana jest przykładowa analiza tła wykonana w trakcie audytu bezpieczeństwa.

Wykrywanie podsłuchu można podzielić na: wykrywanie podsłuchu radiowego na różnych częstotliwościach i w różnych modulacjach. W tym obszarze wykorzystywane sa analizatory widma typu Oscor Green lub ręczny analizator Spektran 5 z kierunkową anteną typu HyperLOG 30100. Często wykorzystywane są analizatory starszego typu takie jak Oscor 5000 E. Pozwalają one na wykonywanie procedur wykrywania podsłuchu w znacznie ograniczonym zakresie

Wykrywanie podsłuchu w sieci prądowej 230 V w obrębie transformatora sieciowego, wykonujemy z wykorzystaniem Oscora Green, zaopatrzonego w odpowiednią sondę pomiarową. Sprawdzane są wszystkie trzy kombinacje przewodowe. Procedura ta pozwala na wykrycie zagrożenia i jego lokalizację. W tym obszarze posługujemy się kamerą termowizyjną, pozwalającą na szybkie wykrycie nadajników podsłuchowych umieszczonych w sieci.

Stosujemy także detektory złącz nieliniowych, umożliwiające wykrycie samych mikrofonów. Wykonujemy wykrywanie podsłuchu pasywnego, pobudzanego do pracy różnego typu stymulacjami. W tym obszarze podstawą wykonania pomiarów sprawdzających jest zastosowanie odpowiedniej stymulacji wymuszającej zaistnienie sygnału ujawniającego konkretny nadajnik podsłuchowy.

Należy zawsze pamiętać, że w obecnych czasach, każdy nosi przy sobie podsłuch w postaci telefonu komórkowego. Telefon ten może być zainfekowany odpowiednią aplikacją, pozwalająca między innymi na słuchanie „on line” rozmów prowadzonych w jego otoczeniu.

Wykrywanie podsłuchu Warszawa wykonywane jest w trybie natychmiastowym.